USA budują cyberarmię

17 lipca 2017, 11:28Amerykańska administracja finalizuje plany, w ramach których jednostki odpowiedzialne za wojnę w cyberprzestrzeni zyskają większą autonomię. To powinno wzmocnić możliwości USA w cyfrowej walce przeciwko Państwu Islamskiego i innym wrogom.Zgodnie z nową doktryną US Cyber Command ma zostać wydzielona z Narodowej Agencji Bezpieczeństwa (NSA)

Cyberatak na brytyjski parlament

26 czerwca 2017, 08:42Brytyjski parlament padł ofiarą cyberataku, którego celem były konta pocztowe chronione słabymi hasłami. W wyniku ataku część komunikacji została sparaliżowana, a parlamentarzyści stracili dostęp do swoich e-maili. Utrata dostępu nie była jednak bezpośrednio spowodowana działaniem przestępców.

Platforma X299, gratka dla graczy i miłośników multimediów

30 maja 2017, 11:48Intel zaprezentował swoją najnowszą platformę HEDT (high-end desktop computer), przeznaczoną dla graczy, osób zajmujących się streamingiem wideo i multimediami. Platforma X299 zastąpi X99 i oferuje znacznie większą elastyczność niż jej poprzedniczka.

Intel chce zintegrować Thunderbolt 3 w swoich procesorach

25 maja 2017, 09:24Inteel ma zamiar zintegrować interfejs Thunderbolt 3 ze swoimi procesorami i zapowiada opublikowanie w przyszłym roku specyfikacji protokołu Thunderbolta. Jeśli gigant zrealizuje swoje zapowiedzi, to producenci komputerów będą mogli budować cieńsze i lżejsze maszyny wyposażone wyłącznie w Thunderbolt 3

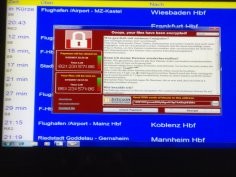

Po wielkim ataku Microsoft krytykuje NSA i CIA

15 maja 2017, 09:03Dwa dni po ataku na 200 000 komputerów, który wykonano za pomocą narzędzi opracowanych na podstawie robaka stworzonego przez NSA (National Security Agency), przedstawiciel Microsoft skrytykował działania rządowych agencji wywiadowczych

Kanadyjczycy stracili część cennej kolekcji rdzeni lodowych

12 kwietnia 2017, 11:22Kanadyjczycy stracili część cennej kolekcji rdzeni lodowych. Awaria chłodziarki w magazynie University of Alberta spowodowała, że rozpuściło się 180 metrowej długości rdzeni. Naukowcy stracili jedne z najstarszych zapisów dotyczących klimatu północnej Kanady.

Prawdziwy geek nie będzie musiał robić pompek i strzelać?

10 kwietnia 2017, 11:49W ciągu ostatnich lat przestępczość zmieniła się tak bardzo, że FBI rozważa zmianę niektórych kryteriów przyjmowania kandydatów. Biuro musi coraz częściej radzić sobie z przestępczością popełnianą za pośrednictwem internetu czy z użyciem najnowszych technologii

Antywirus Microsoftu równa w górę

31 marca 2017, 11:03Microsoft Security Essentials (MSE) pozytywnie zaskoczył podczas ostatnich testów skanerów antywirusowych. Okazało się, że jego najnowsza edycja sprawuje się lepiej niż wiele znanych płatnych programów zabezpieczających.

Microsoft przypomina o kończącym się wsparciu dla Visty

10 lutego 2017, 09:57Microsoft zaczął ostrzegać użytkowników Windows Visty, że wkrótce kończy się okres wsparcia dla tego systemu. Użytkownicy Visty, którzy korzystają z Microsoft Security Essentials otrzymują powiadomienia na swoje komputery.

Czterordzeniowy Intel podkręcony do 7,3 GHz

10 lutego 2017, 09:30Niemiecki overclocker der8auer i jego zespół podkręcili zegar procesora Intel Core i7 7700K do rekordowych 7328,3 MHz. W czasie bicia rekordu wszystkie rdzenie układu były aktywne, uruchomiony został też Hyper-Threading